Los problemas de seguridad de las redes wifi se han ido resolviendo con mejores algoritmos de cifrado, pero como cualquier otro sistema, son también susceptibles a tener vulnerabilidades. En el caso de WPA2, el cifrado más seguro de las conexiones wifi, ya no lo es tanto al desvelerarse múltiples fallos de seguridad en el sistema de intercambio de claves para establecer una conexión segura entre partes.

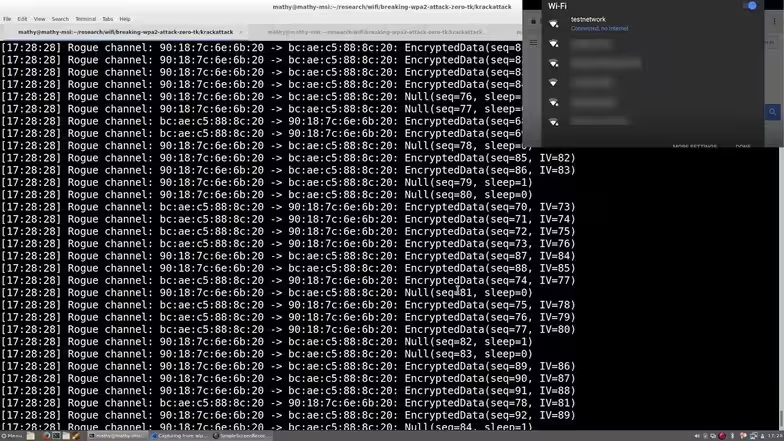

El autor del ataque KRACK, Mathy Vanhoef, ha publicado la existencia de la vulnerabilidad y una prueba de concepto de cómo aprovecharla, y la presentará en el congreso Black Hack Europa. El documento donde se describe todo el proceso y las herramientas utilizadas también está disponible para descargar.

Esta serie de vulnerabilidades afectan a todos los dispositivos que usen WPA2, pero afortunadamente se pueden corregir mediante una actualización de firmware de los equipos que lo usen. El fallo funciona contra las versiones personales y empresariales de WPA2, contra WAP1, e independientemente del algoritmo de cifrado de la comunicación que se use (WPA-TKIP, AES, AES-CCMP, GCMP).

El establecimiento de una conexión WPA2 se realiza en cuatro pasos, en el que primeramente se crea una clave para la autenticación entre dispositivos, y posteriormente se empieza a establecer la conexión segura con la contraseña de acceso a la red wifi. La vulnerabilidad reside en el tercer paso, que envía el equipo la confirmación al cliente que ha completado su parte del proceso de negociación de la clave de cifrado a usar en la conexión. Pero si un dispositivo envía una copia de esta confirmación, el cliente reutilizará la clave de la sesión y por tanto permite un ataque de reutilización de clave —algo que no debería ocurrir—. Con ello se puede obtener cierta información de los paquetes intercambiados entre ambos equipos, como las cabeceras, y descifrar el contenido de la comunicación establecida.

En Android 6.0 se intenta mitigar este tipo de ataques en WPA, pero al usar la vulnerabilidad presentada lo que se consigue es hacer aún más fácil el descifrado de la comunicación. Esta vulnerabilidad ha generado diez CVE, que es un código de una institución estadounidense dedicada a mantener el registro de las vulnerabilidades en todo tipo de software.

Fuente: Krack Attacks. Vía: AnandTech.