Esta semana se descubrió una vulnerabilidad en el protocolo de Steam, el que se ejecuta por ejemplo desde los navegadores para instalar juegos, que podría permitir ejecutar código malicioso en nuestros equipos.

Esta vulnerabilidad permite formatear de forma específica una URL que empiece por "Steam://" (el protocolo de la tienda de Valve) en vez de otros protocolos de Internet (como el conocidísimo "http://") en cualquier sitio web, para atacar a un equipo mediante diversos tipos de exploits y otras vulnerabilidades existentes en diversos juegos de Steam y de la propia aplicación. Por ejemplo, un hacker malicioso podría llegar a crear un archivo en el directorio de inicio de Windows con el contenido que quisiera. Podéis ver cómo funciona en el siguiente vídeo.

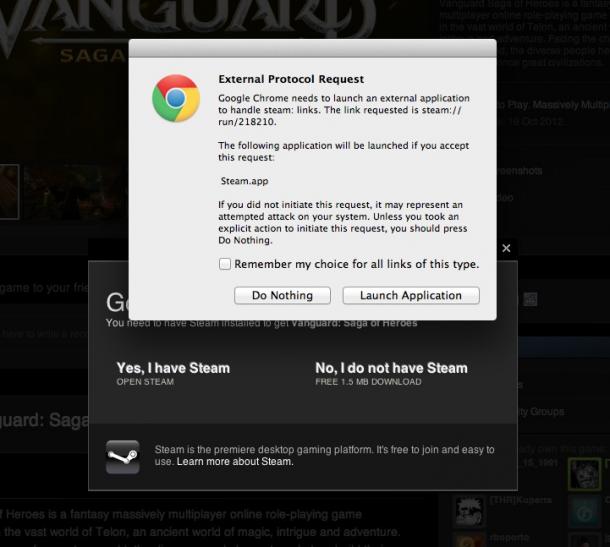

Aunque en parte el ataque depende de que el usuario tenga ciertos juegos instalados en su ordenador, también es más o menos difícil de detectar teniendo en cuenta el navegador que esté utilizando. Por ejemplo, los usuarios de Internet Explorer y Chrome recibirían primeramente un aviso de que han pulsado en un enlace de Steam, indicando que van a abrir o utilizar un programa externo. Sin embargo, Firefox sólo pide confirmación de la acción sin explicar los riesgos, y Safari sin embargo lo ejecuta automáticamente sin decirle nada al usuario.

Como Valve todavía no ha dicho nada respecto a este nuevo ataque a su tienda, lo mejor que podéis hacer es desactivar la ejecución automática (si la tenéis activada) de las URLs que empiecen por Steam:// en la configuración de los navegadores que utilicéis. Se trata de una vulnerabilidad suficientemente grave como para dedicar un rato a protegernos de ella.